O DNS (domain name system) é o que nos permite escrever um endereço de um site, nos browsers, em vez de termos de saber o endereço IP. Esta tecnologia foi um dos factores para o crescimento exponencial da Internet, uma vez que facilitou muito a sua utilização. Por outro lado, os utilizadores estão sujeitos a uma técnica de hacking chamada ‘DNS Poisoning’ (em tradução livre, ‘envenenamento do DNS’): quando se insere o nome de um site no browser, o endereço IP a que o browser acede é o de um site malicioso em vez do endereço do site verdadeiro a que queremos aceder.

Estão disponíveis várias normas para aumentar a segurança dos pedidos de DNS e, neste guia, vamos mostrar como usar uma destas no Windows 11 e, se for necessário, também no browser. Além disto, também lhe vamos mostrar como a utilização de uma VPN pode melhorar a segurança do DNS.

1 – Como ligar a funcionalidade DOH (DNS Over HTTPS)

Todos os pedidos de DNS são enviados para o servidor de uma forma não cifrada, o que quer dizer que qualquer pessoa com acesso aos dados do ISP pode saber que sites foram visitados. Um hacker pode não ver isto, porque a ligação entre um seu dispositivo e, por exemplo, um banco é encriptada; contudo, ao monitorizar os pedidos de DNS, pode saber facilmente em que banco é que tem conta.

O DOH é uma solução possível para este problema e, em termos simplificados, baseia-se no protocolo HTTPS, usado para estabelecer uma ligação encriptada entre um computador e o servidor DNS. Como nem todos os ISP oferecem compatibilidade com este sistema, o Windows 11 tem uma lista a partir da qual pode usar um dos servidores para as suas navegações.

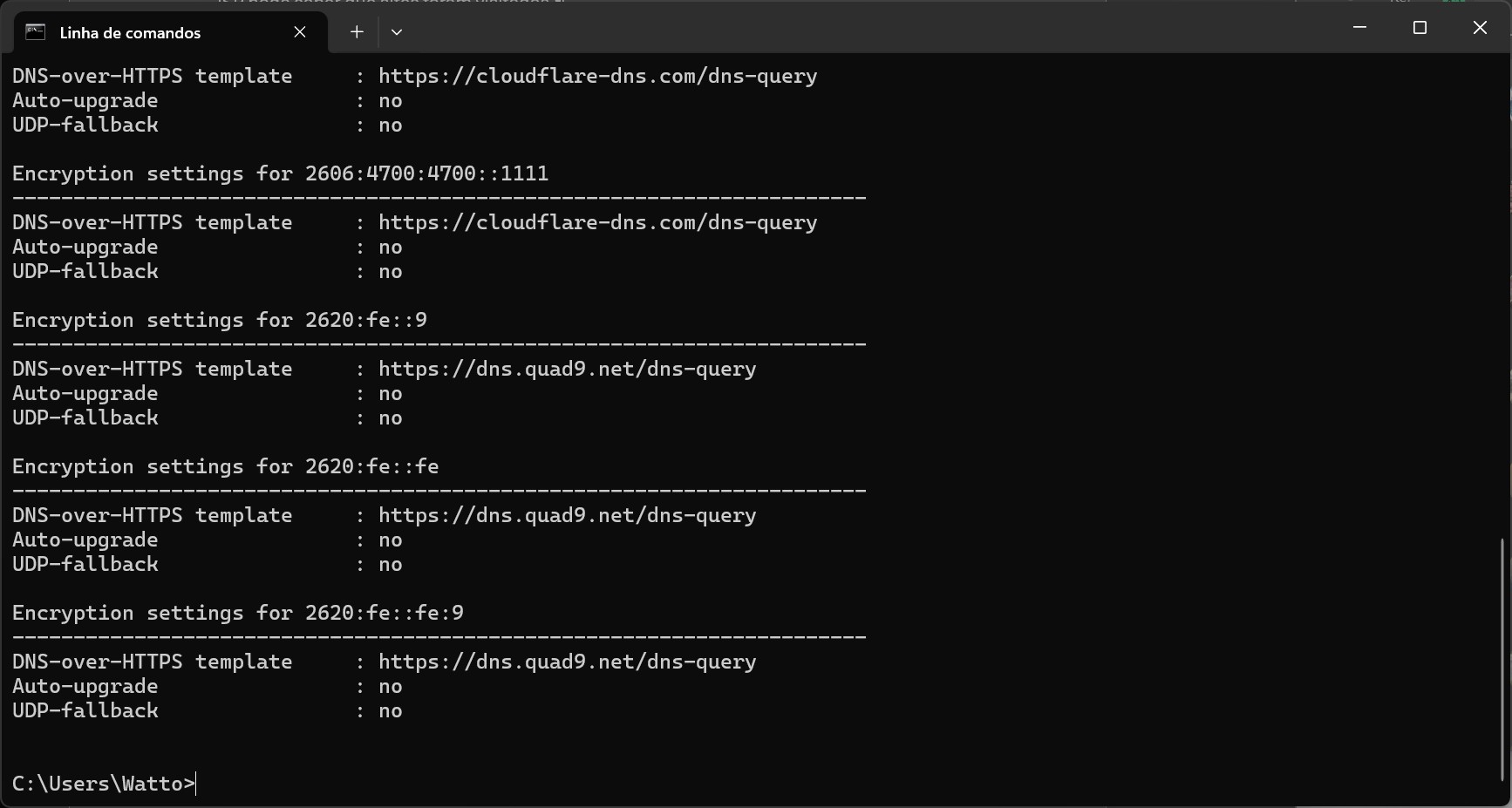

A – Clique no botão ‘Iniciar’, escreva linha de comandos ou powershell e clique no primeiro resultado; digite netsh dns show encryption e prima a tecla ‘Enter’. O que aparece é uma lista dos DNS compatíveis com DOH. Anote os endereços IP da sua preferência: por exemplo, os IPv4 para o DNS da Google são o 8.8.8.8 e 8.8.4.4. Não se esqueça de anotar também os endereços IPv8 correspondentes: 2001:4860:4860::8844 e 2001:4860:4860::8888.

B – Depois de os anotar, feche a janela da ‘Linha de Comandos’ e abra as ‘Definições’ do Windows através da combinação de teclas ‘Windows+I’. Aqui, clique em ‘Rede e Internet’ na coluna da esquerda e na ligação de rede que estiver a usar: Wi-Fi ou Ethernet.

C – Clique em ‘Editar’ em ‘Atribuição do servidor DNS’. Na secção IPv4, insira os endereços IPv4 dos DNS que anotou no passo 2: escreva o endereço do DNS principal no campo ‘DNS Preferido’ e o segundo endereço IPv4 no campo ‘DNS Alternativo’. Depois, no menu ‘DNS por HTTPS’ escolha a opção ‘Activado (modelo automático)’ no preferido e no alternativo. Faça scroll para baixo e repita o processo para os endereços IPv6. No final, clique em ‘Guardar’. A partir daqui, todos os pedidos de DNS que forem feitos a partir do seu computador serão encriptados.

2 – Verifique o browser

Depois de ter configurado o DNS no Windows para encriptar as comunicações através de DOH as definições devem indicar que o tráfego está encriptado. Agora, é altura de verificar se as novas definições estão a funcionar correctamente: abra uma janela do browser e aceda a um site como: ipleak.net ou dnsleaktest.com. Neste último é recomendado fazer o ‘Extended test’.

Estes sites permitem confirmar que está mesmo a usar o servidor de DNS que inseriu nas definições de rede do Windows. A seguir, insira o endereço https://1.1.1.1/help no browser e espere alguns momentos para que o site consiga verificar as definições do DNS. Se tudo estiver a funcionar como deve ser, a linha ‘Using DNS over HTTPS’ deve dizer ‘Yes’, no fim. Esta página é do serviço Cloudflare, mas o teste é compatível com qualquer DNS encriptado, independentemente da empresa que o fornece. Se o teste indicar que o sistema não está a funcionar, grave os ficheiros que estiverem abertos e reinicie o computador. Isto vai recarregar as definições da rede e resolver o problema.

Se, depois de arrancar, a verificação da encriptação do DNS continuar a indicar que não está a funcionar, o mais certo é que as definições do browser estejam em conflito com as do Windows. A forma mais simples de não ter este problema é usar o browser Edge, que está sempre sincronizado com as definições do Windows.

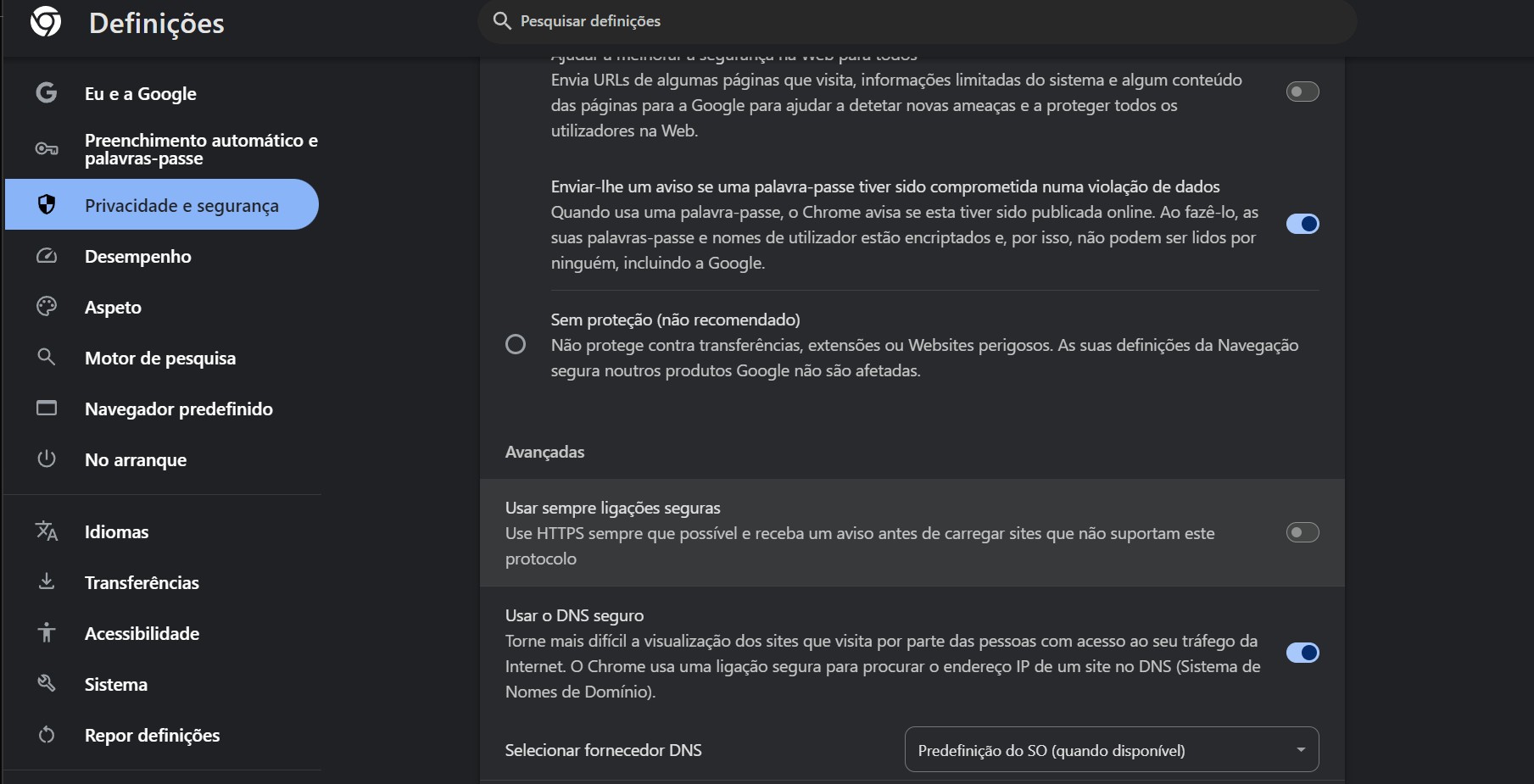

Caso esteja a usar o Chrome, clique nos três pontos no canto superior direito da janela e depois clique em ‘Definições’. Clique em ‘Privacidade e segurança’ na coluna da esquerda. No ecrã seguinte, clique em ‘Segurança’. Na secção ‘Usar DNS seguro’ escolha a opção ‘Predefinição do SO’ no menu.

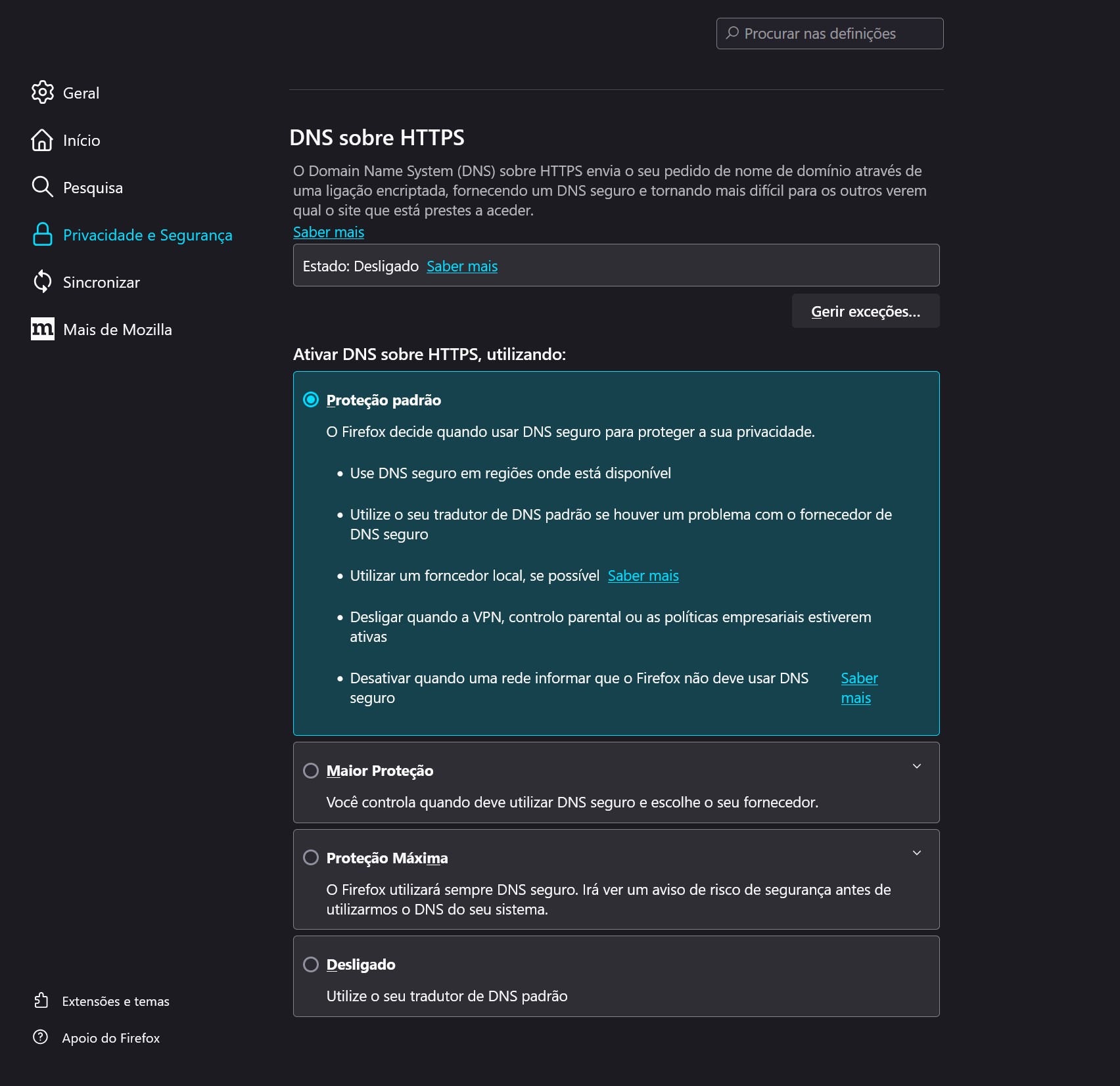

Se usar o Firefox, clique nos três traços depois em ‘Privacidade e segurança’, na coluna da esquerda. Em ‘Activar DNS sobre HTTPS’ escolha a opção ‘Desligado’. Desta forma o browser usa as definições do Windows.

Aumente a privacidade do seu DNS

Mesmo encriptado, há sempre um problema de segurança com o DNS. Embora o tráfego entre o dispositivo e o servidor seja encriptado, o servidor sabe sempre a que sites é que o utilizador acede. Isto quer dizer que estamos a confiar essa informação a empresas como a Google e esperar que a segurança seja suficientemente boa para que não ocorra qualquer roubo. Por isso, antes de escolher um novo DNS, leia cuidadosamente as condições de utilização; por exemplo, a Cloudflare diz que não guarda quaisquer relatórios de utilização dos seus servidores DNS.

Para aumentar a privacidade, experimente usar também uma VPN que não forneça qualquer informação de DNS a terceiros. Depois de instalar o software cliente da VPN, todas os pedidos de DNS são encriptados através do servidor do fornecedor do serviço. Pode sempre verificar se isto é verdade através da utilização de um dos sites que mencionámos anteriormente. Se, mesmo assim, não confiar nas empresas de VPN considere usar o browser Tor. Apesar de este browser funcionar da mesma forma que um tradicional, quando acede a sites ditos “normais”, os endereços Dark Web (com sufixo .onion) não necessitam de aceder a um servidor DNS porque usam um conjunto de repetidores na própria rede Tor.