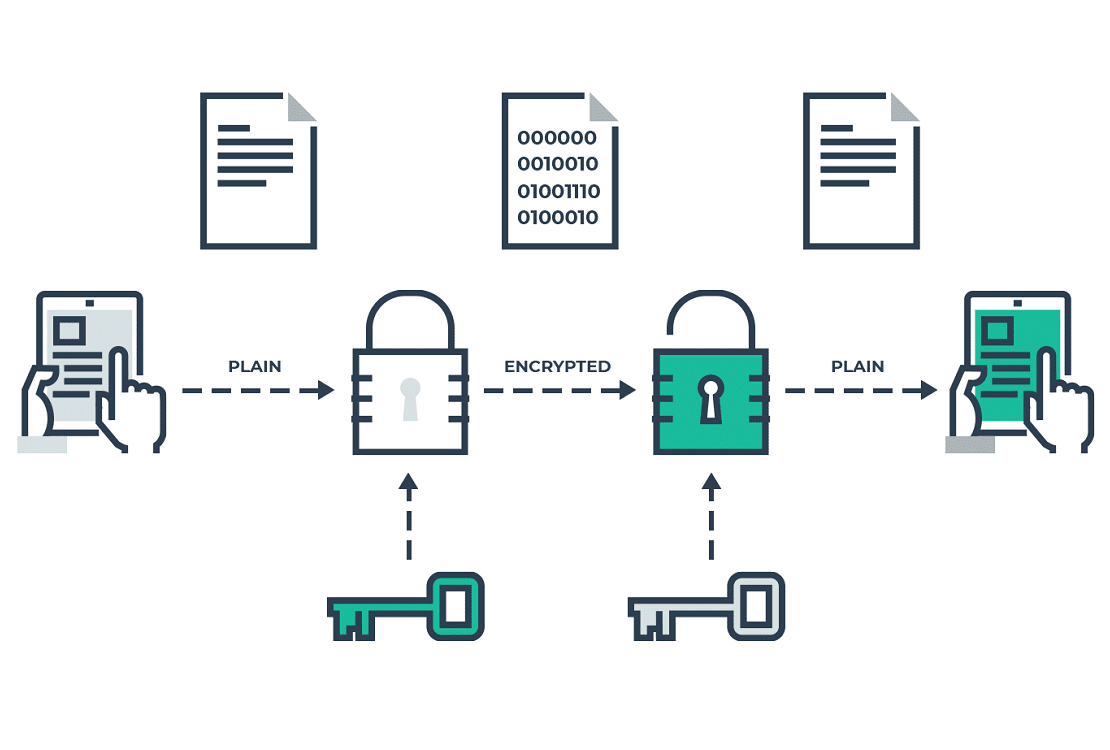

Imagine o que passou pela cabeça de quem primeiro descobriu ruínas egípcias, quando quis interpretar todas aquelas paredes com hieróglifos egípcios. Tal como nos dados encriptados, foi necessária uma chave, neste caso a Pedra de Roseta. No caso dos dados, esta tem um nome mais óbvio: chave de encriptação.

É com esta chave que se consegue, por exemplo, converter um texto, sendo este posteriormente revertido para o formato original, quando utilizada a mesma chave. Um dos primeiros sistemas de encriptação de dados, embora ainda analógico, foi a Enigma, uma máquina electromecânica de rotores, que foi utilizada pelas forças militares alemãs durante a Segunda Guerra Mundial, para impedir que a informação das mensagens fosse parar às mãos dos aliados.

Finalidades distintas

A encriptação de dados é, essencialmente, utilizada no meio empresarial, em situações como no acesso a servidores remotos da empresa e na protecção dos dados de computadores, especialmente nos que são usados em viagem por profissionais. Isto garante a segurança e a privacidade dos seus dados, em caso de espionagem ou de roubo do equipamento. A encriptação é igualmente usada para fins pessoais, em situações de sigilo, como no acesso às páginas dos bancos, bem como no acesso às sites das Finanças, da Segurança Social e de outras instituições públicas que utilizem os seus dados pessoais.

Como funciona?

Existem diferentes tipos de encriptação de dados, mas todos funcionam, praticamente, da mesma forma. Actualmente, o formato mais comum é a encriptação por AES (Advanced Encryption Standard), um padrão de encriptação avançada por algoritmos. Aqui, o tamanho do bloco tem apenas 128-bits, mas as chaves podem ter diferentes comprimentos: 128, 192 ou 256-bits. Depois, existem outros algoritmos de encriptação mais complexos, como o RSA (Rivest-Shamir-Adleman) que pode chegar aos 2048-bits.

Em termos de funcionamento, este é, na sua essência, idêntico, ou seja, os dados, sejam eles texto, imagem ou vídeo, são encriptados, sendo a sua estrutura baralhada de forma a que a mesma fique irreconhecível e indecifrável. Será através da chave atribuída, que foi responsável pela encriptação, que o utilizador final conseguirá que os dados retomem à sua forma inicial.