Para que blinde ficheiros importantes que tenha no seu PC, dizemos-lhe como encriptar a totalidade do disco rígido com duas opções: BitLocker (um software do Windows) e VeraCrypt.

Na PCGuia, costumamos fazer vários guias sobre como fazer cópias de segurança dos seus ficheiros, actualizar o Windows, apagar as ameaças do computador e criar/proteger passwords. E agora, tem mais um tutorial para juntar à sua “colecção”: encriptar um disco rígido. Assim, se perder o computador ou for assaltado, ninguém vai poder aceder aos seus dados, o que não deixa de ser uma boa notícia, dentro da “tragédia” que é ficarmos sem a nossa máquina de trabalho ou lazer.

Num disco que não está encriptado tem, teoricamente, todos os dados à “mostra”, ou seja, qualquer pasta, directório ou outros dados estão facilmente acessíveis a quem puder mexer no computador. Mesmo se houver algum tipo de segurança, como um login, um hacker experiente pode, de forma fácil, contornar esse obstáculo e ganhar acesso de administrador no Windows.

Se tem documentos sensíveis no computador, por exemplo, ficheiros empresariais de um projecto em que está a trabalhar, ou informação bancária pessoal, é a encriptação de ficheiros que o pode descansar em relação à possibilidade de outra pessoa ter acesso às mesmas.

Usar dois sistema de encriptação

Neste guia vamos ensinar a encriptar a totalidade dos discos rígidos. Para isso, vamos usar duas ferramentas: começamos com aquela que vem, por defeito, no Windows (a BitLocker) e depois seguimos para a VeraCrypt, uma solução mais complexa. Ambas têm os seus prós e contras, mas nenhuma delas exclui a utilização da outra – ou seja, não é um caso de escolher entre VeraCrypt e BitLocker, mas sim perceber qual é a melhor para as suas exigências. Não nos vamos alongar muito sobre os aspectos técnicos da encriptação, pois conhecer o básico será suficiente para o utilizador comum.

Em relação ao desempenho do PC, é o tempo inicial da encriptação que vai ser mais demorado (embora possa trabalhar no computador durante isso); só depois, quando precisar de desencriptar os ficheiro é que poderá notar uma pequena lentidão do sistema, e isto apenas se tiver processadores mais antigos, como os das gamas Intel Nehalem de 2010 e AMD Bulldozer de 2011.

A importância do TPM

O BitLocker apareceu, pela primeira, vez no Windows com a versão Vista e é definido pela Microsoft como uma funcionalidade de nível empresarial. Assim, só vamos encontrar este recurso nas versões Enterprise, Ultimate ou Pro deste sistema operativo – se tiver alguma destas, está pronto a usar o BitLocker; se não, pode fazer um upgrade para uma destas versões do Windows ou, então, usar o VeraCrypt.

Um requisito obrigatório para encriptar o disco de boot é ter um sistema equipado com o Trusted Platform Module (TPM), que normalmente está integrado na motherboard, e que tem uma forma segura de guardar a chave que permite desencriptar ficheiros, mantendo uma hierarquia (ou cadeia) de confiança no sistema. Contudo, ao usar o BitLocker podemos contornar isto, uma vez que a chave de desencriptação pode ser guardada numa pen, se quiser. Mas por que razão é que ter um TPM é importante e por que é que há tantas opções?

Durante o processo de boot há uma cadeia de confiança: tem a certeza de que o sistema não tem malware, rootkits ou qualquer outra ameaça, por exemplo, instalados no firmware da BIOS, nos diferentes kernel ou no software que tem instalado?

Todas as etapas precisam de estar protegidas e o software que temos tem de estar marcado como seguro e autorizado pelo Secure Boot (uma funcionalidade também presente no Windows). Se isto não acontecer, o elemento não é carregado durante o boot do computador. Se uma driver ou módulo não estiver protegida por esta funcionalidade, o TPM original não será encontrado e o computador fica impedido de arrancar; se o TPM for transferido para outro PC, também não vai funcionar – é por isso que oTPM é uma espécie de guardião da integridade da segurança do Windows e que assinala sempre qualquer mudança na tal cadeia de confiança que referimos.

Cuidado com a chave de recuperação!

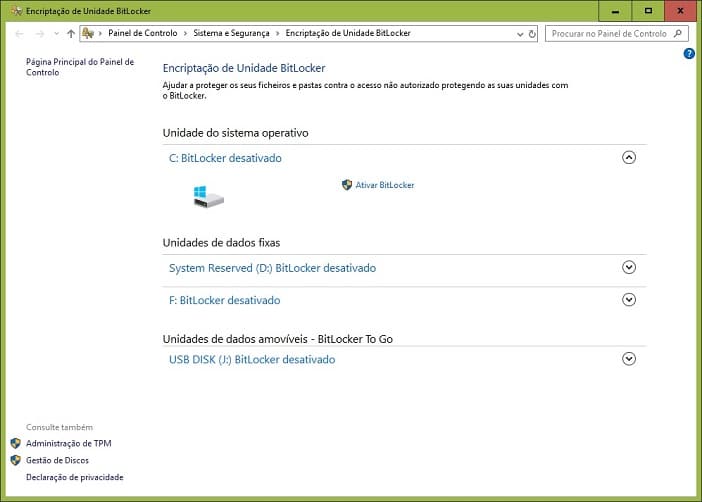

Na janela do BitLocker, vai ver uma lista de drives que lhe vão avisar de que esta funcionalidade está desligada – ignore isto. Clique em ‘TPM Administration’ no canto inferior esquerdo para perceber se tem um sistema com este elemento. Se a indicação for negativa e mesmo assim achar que a sua motherboard tem um TMP, entre na BIOS e procure por uma opção que lhe vai permitir activá-lo.

Para já, vamos assumir que tem o Trusted Platform Module no computador. Clique em ‘Turn BitLocker on’, perto do ícone da drive que quer encriptar – para assumir as mudanças, o PC vai ter de reiniciar. Durante este processo, vai ter de criar um pin de boot, uma password ou uma chave numa pen USB; e vai ter de fazer isto mesmo antes de o Windows carregar.

Depois, é preciso escolher uma chave de recuperação (para usar caso se esqueça da password ou perca a pen USB) que pode ficar guardada no serviço de cloud OneDrive da Microsoft ou num ficheiro de texto que pode ser impresso ou ficar guardado numa pen. Quando tiver isto tudo feito, a encriptação vai começar e o Windows vai apresentar-lhe duas opções: encriptar a totalidade do disco ou apenas os dados do utilizador. Esta última é mais rápida, mas não protege dados que forem apagados; a primeira, por ser feita a todo o disco, será mais lenta. Como já referimos, a encriptação é feita ao mesmo tempo que usa o computador, por isso o tempo é irrelevante.

Configurar o BitLocker

Finalmente, o Windows vai perguntar se quer usar um de dois modos: ‘Novo’ ou ‘Compatível’. Para discos rígidos que estão dentro do PC a primeira opção e, para os externos, seleccione a segunda, pois permite usar a pen em versões mais antigas do Windows.

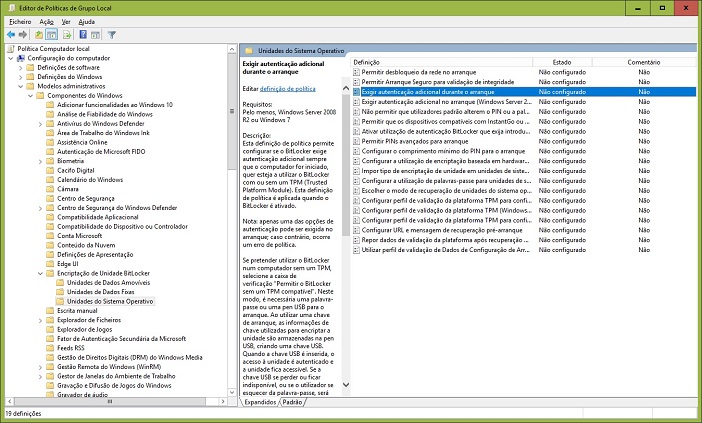

De seguida, o sistema vai analisar a compatibilidade com a drive, configurar o sistema e depois fazer reboot (vai ter de usar o novo login que criou) e inicia já pronto a fazer a encriptação da drive. Para discos externos ou pens, não será preciso usar TPM, basta escolher uma password e está feito. Mas, se tentar fazer isto num disco rígido do computador, aparece uma mensagem de erro que lhe diz que tem de adicionar uma política (policy) para que isto seja permitido; todavia, não lhe são dadas quaisquer instruções para o fazer.

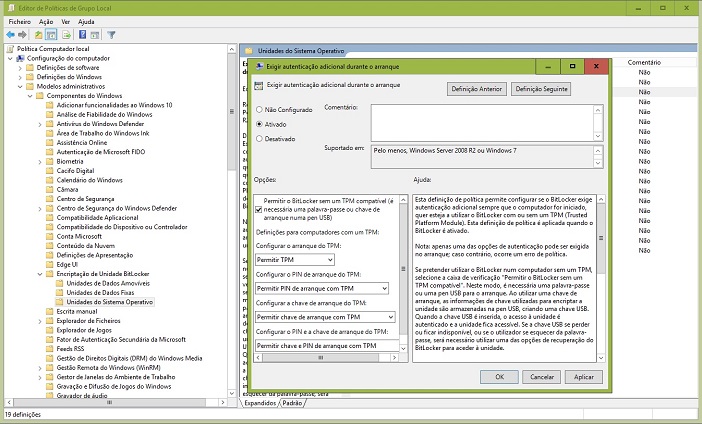

Nós dizemos-lhe como: escreva gpedit.mscna caixa de pesquisa do menu ‘Iniciar’ do Windows e clique na opção que aparece. Na janela, e no directório em árvore, siga estes passos: ‘Editor de Políticas de Grupo Local’ > ‘Configuração do computador’ > ‘Modelos Administrativos’ > ‘Componentes do Windows’ > ‘Encriptação de Unidade BitLocker’ > ‘Unidades do Sistema Operativo’. Dê um duplo clique em ‘Exigir autenticação adicional durante o arranque’ e seleccione ‘Permitir BitLocker sem um TPM compatível’ na caixa de ‘Opções’. Carregue em ‘Ok’ para que consiga agora fazer o processo que descrevemos, usando uma chave numa pen USB ou password.

A flexibilidade do VeraCrypt

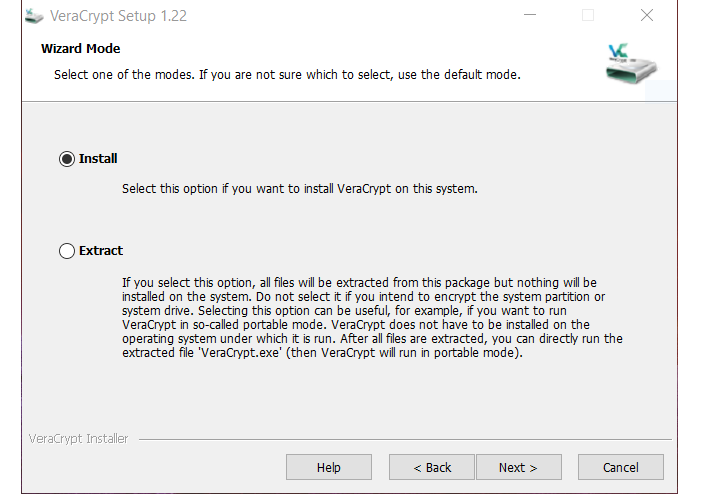

Usar o BitLocker é bastante simples, mas o VeraCrypt pode ser uma alternativa válida ao sistema da Microsoft, sobretudo se não tiver uma das versões do Windows mais avançadas. Este é um software open source e tem uma versão portátil, o que significa quea pode usar numa pen, mas que não vai funcionar no disco de boot do sistema. Além disso funciona em macOS e Linux e é bastante flexível, funcionando com drives de dados, a partições de boot, drives removíveis e escondidas. E, melhor, com o VeraCrypt não há necessidade de ter um TPM.

1

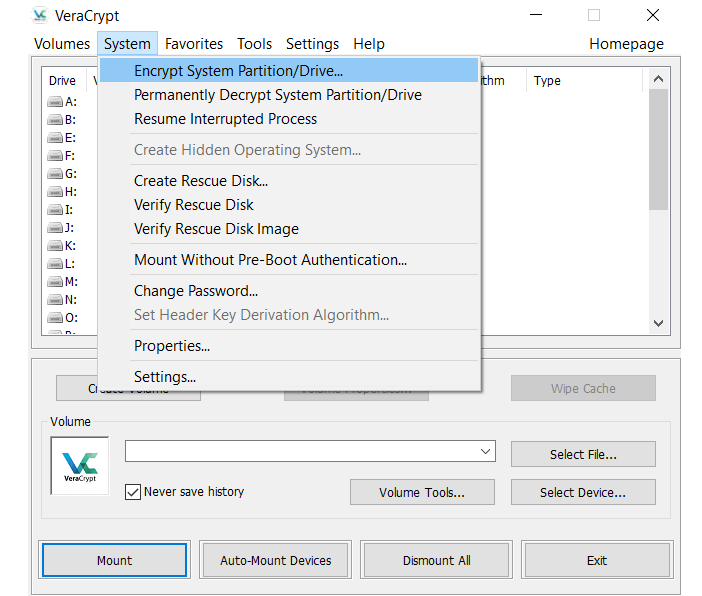

Faça o download do VeraCrypt em veracrypt.fr (versão EXE para o Windows). Dê um duplo clique no ficheiro que descarregou e clique em ‘Install’. Abra o programa e vá a ‘System’ > ‘Encrypt System Partition/Drive’.

2

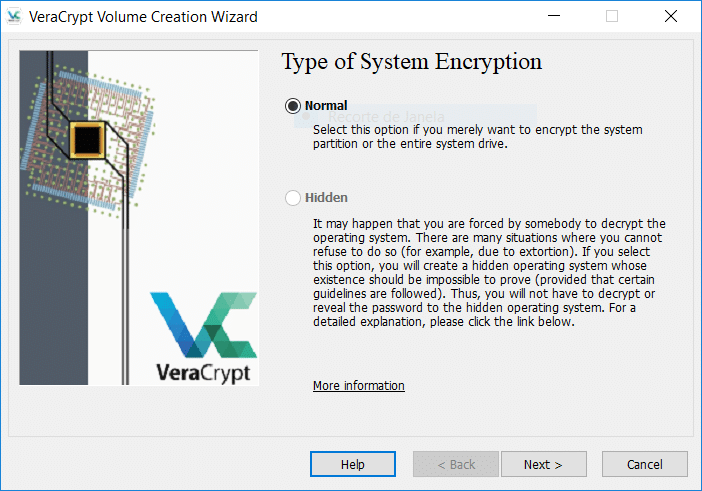

Antes de começar o processo, há uma opção que permite criar uma partição de sistema escondida (‘Hidden’) – não faça isto. A opção certa é escolher ‘Normal’.

3

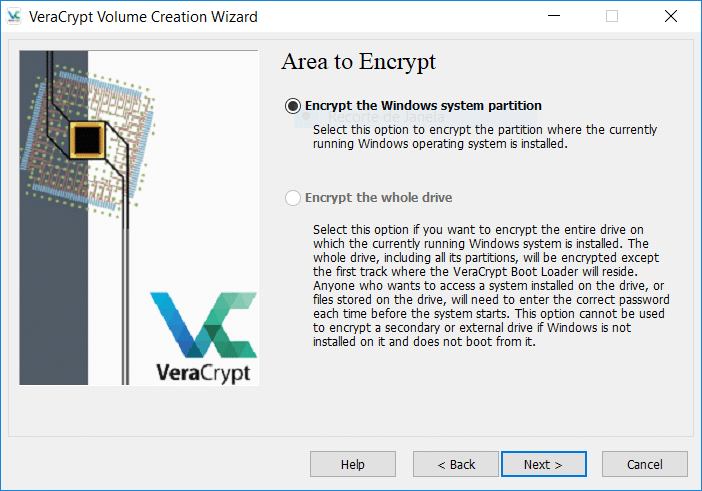

Neste caso, a única opção disponível é a partição do Windows. Escolha ‘Encrypt the whole drive’, o mais indicado se quiser todos os seus documentos; se quiser encriptar partições de forma separada, vai ter de usar chaves e passwords para cada uma delas.

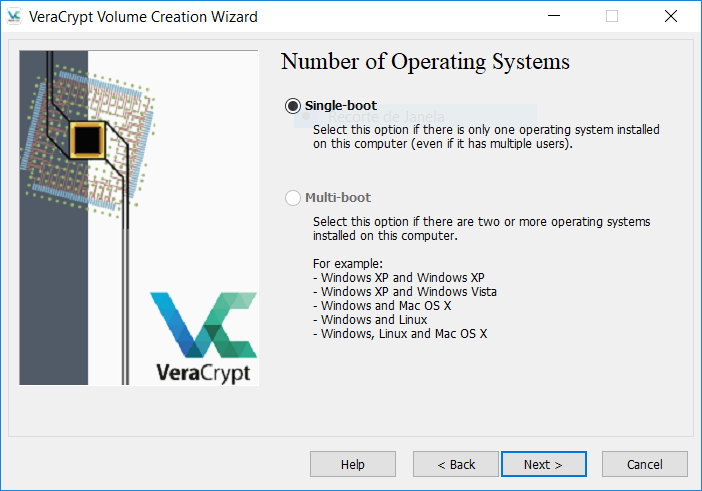

4

Nesta janela é dada a opção de escolhermos vários sistema operativos, se tivermos um PC onde usamos mais que o Windows. Não é o caso, mas fique a saber que o VeraCrypt pode ser usado em todos.

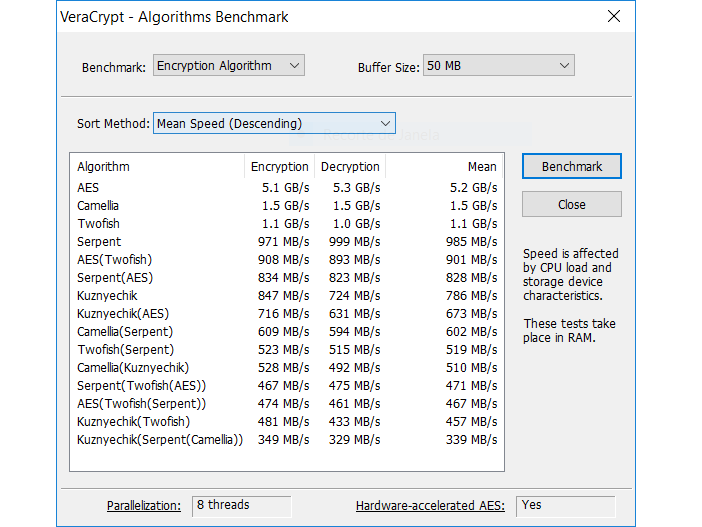

5

O VeraCrypt usavários algoritmos de encriptação, mas para nós basta o que está seleccionado por defeito: AES e SHA-512. Clique em ‘Benchmark’ para confirmar que o seu sistema está mais bem preparado para lidar com este tipo de encriptação: vai aparecer no topo, bem destacado de todos os outros, com uma larga margem.

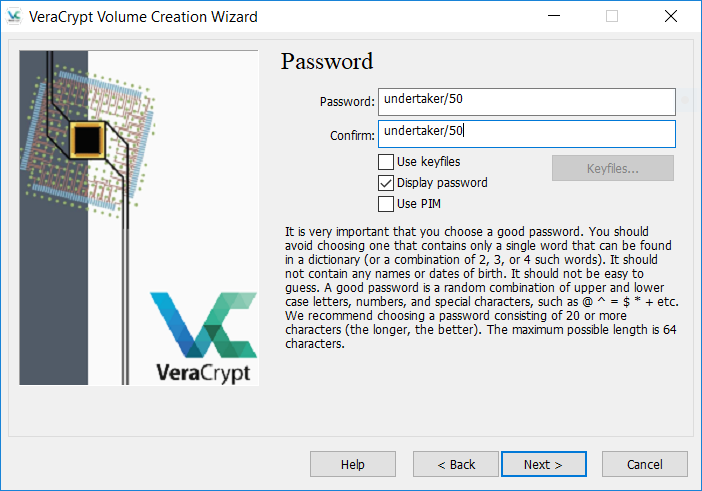

6

Antes de prosseguir, vai precisar de definir uma password forte, mas que seja simples de lembrar. Vai usar esta palavra-chave cada vez que fizer boot, por isso decore-a bem.

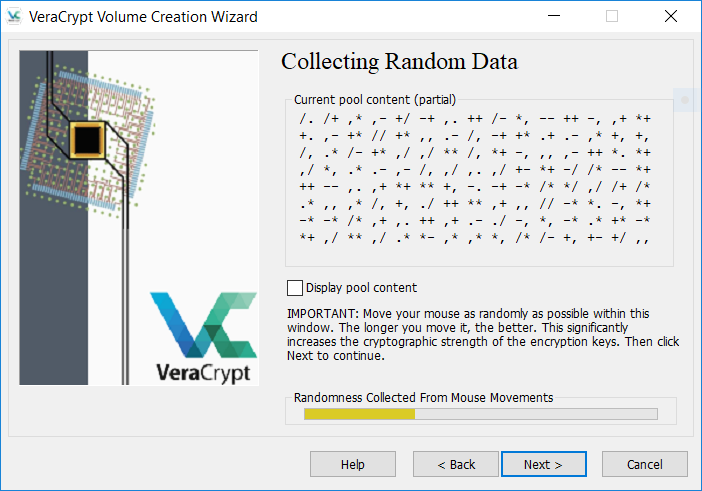

7

Esta é o passo mais estranho deste guia. Na janela que aparece vai ter de mover o ponteiro do rato de forma errática pelo emaranhado de símbolos que aparece. Isto serve para que o VeraCrypt crie um conjunto de chaves verdadeiramente aleatório – durante quanto mais tempo estiver a mover o rato, melhor. A qualquer altura pode clicar em ‘Next’ para ir para a janela onde as chaves (keys) lhe podem ser mostradas.

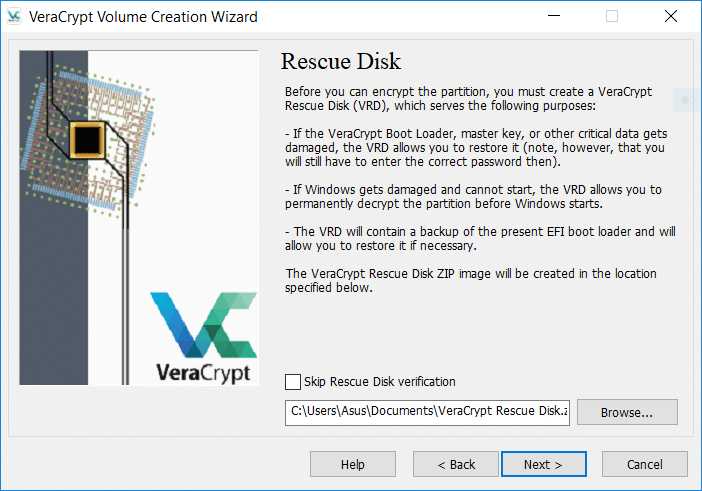

8

Aqui vamos criar os ficheiros de dados que contêm um duplicado do bootloader EFI, para que consiga restaurar tudo à sua forma inicial – e lembre-se de que precisa da sua password que criou no passo 6. O VeraCrypt pede, agora, que extraia o ficheiro ZIP criado para umapen USB formatada em FAT ou FAT32.

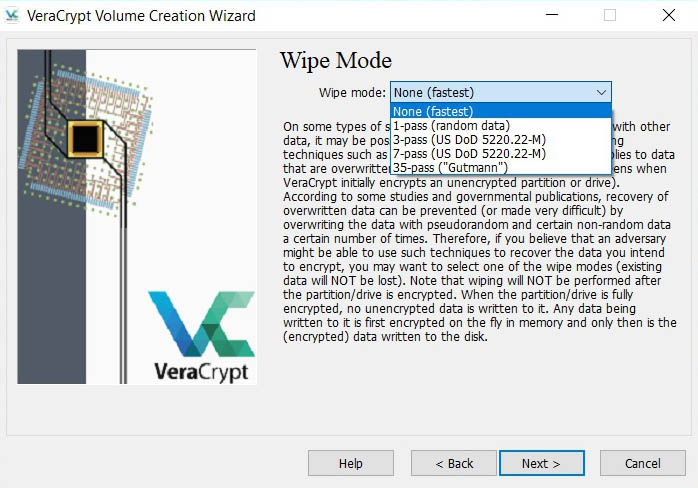

9

O VeraCrypt vai fazer-lhe uma sugestão algo paranóica: apagar a drive ao usar dados semi-aleatórios para evitar que os hackers possam ter acesso e recuperar qualquer informação. Isto não deve ser um receio, no seu caso, por isso clique em ‘None’.

10

Temos tudo pronto para deixar que o VeraCrypt encripte o PC. O programa começa por fazer um ciclo de teste para garantir que o novo bootloader está a funcionar bem, antes de começar a encriptar os dados. Introduza a password definida no passo 6 para que o Windows reinicie. De volta ao sistema operativo, pode dar início ao processo de encriptação. E não se esqueça da password: sem ela, fica definitivamente sem acesso aos seus dados.